Active Directory. Леса, домены и доверительные отношения

Автор: SeaGirl

Для непосвященного человека название статьи может показаться безумной попыткой слепить в одно совершенно несовместимые вещи. Однако для искушенного администратора

эти понятия лежат в основе работы с Active Directory (AD, Активный каталог).

Доменом называют логическую группу пользователей и компьютеров, которые поддерживают централизованное администрирование и безопасность. Домен также является единицей для репликации – все контроллеры домена, которые входят в один домен, должны участвовать в репликации друг с другом. Домены принято именовать, используя пространство имен DNS (Domain Name Service), например sources.com.

Доверие – это “соглашение” между двумя доменами, устанавливающее разрешения на доступ к тем или иным объектам другого домена.

Деревом называется набор доменов, которые используют связанные (прилегающие) пространства имен. Например, можно создать дочерний домен, называемый comp, в домене sources.com, тогда его полное имя будет – comp.sources.com.

Дочерний домен автоматически получает двухсторонние доверительные отношения с родительским доменом. Заметим, что при этом домен comp.sources.com продолжает оставаться отдельным доменом, а это значит, что он остается единицей для целей безопасности и репликации. Поэтому администраторы из домена sources.com не могут администрировать домен comp.sources.com до тех пор, пока им явно не будет дано такое право.

Лес является наиболее крупной структурой в Active Directory и объединяет деревья, которые поддерживают единую Схему (определение объектов, которые могут создаваться). В лесу все деревья объединены двунаправленными доверительными отношениями, что позволяет пользователям в любом дереве получать доступ к ресурсам в любом другом, если они имеют соответствующие разрешения и права на доступ. По умолчанию первый домен, создаваемый в лесу, считается его корневым доменом. Кроме того, в корневом домене по умолчанию хранится Схема. Вы не можете переименовать или удалить корневой домен – это вызовет удаление всего леса Active Directory.

В отличие от доменов и доверительных отношений, лес не представлен ни как контейнер, ни как любой другой вид объекта Active Directory.

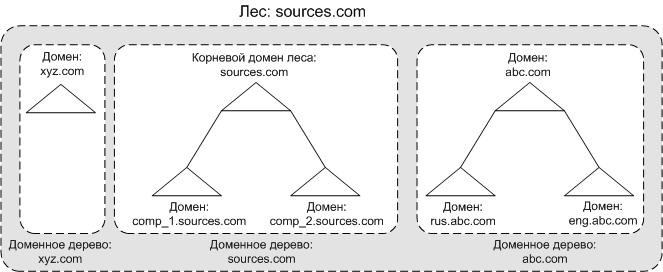

Как уже говорилось, домены именуются с использованием пространств имен DNS. Считается, что домены, которые используют одно пространство имен, входят в одно доменное дерево. Например, домены comp_1.sources.com, comp_2.sources.com и sources.com – части доменного дерева sources.com. Дерево, состоящее из одного домена, является наиболее распространенным решением, однако в больших корпорациях, состоящих из множества компаний, используется в основном мультидоменное дерево. Каждая компания хочет поддерживать собственную информацию, а, следовательно, и свое пространство имен. Описание сценария построения Active Directory для корпорации – самый лучший способ показать отношения между лесами, доменами и деревьями.

Допустим, каждая компания, входящая в состав корпорации, хочет, чтобы доменное имя их Активного Каталога соответствовало названию этой компании. Есть два способа это сделать:

Для каждой компании спроектировать доменное дерево в одном лесу;

Для каждой компании спроектировать отдельный лес.

Одним из главных отличий между этими двумя вариантами будет наличие доверительных отношений между доменами, находящимися в пределах одного леса, в то время как в отдельных лесах они полностью отсутствуют. Без доверительных отношений пользователь одного леса не сможет получить доступ к ресурсам домена, входящего в состав другого леса. Если же мы хотим, чтобы пользователь имел доступ к ресурсам любого домена, то система с множеством деревьев в одном лесу будет лучше, чем система с множеством отдельных лесов. Транзитивные доверительные отношения устанавливаются между корневыми доменами каждого доменного дерева, в результате чего каждый домен в лесу считается «доверенным». На рисунке 1 изображен пример с тремя доменными деревьями в лесу sources.com

Рис. 1 Лес sources.com, содержащий три дерева

Если же будет выбран вариант с отдельным лесом для каждой компании, то для создания модели, полностью покрываемой доверительными отношениями, придется создавать доверия между доменами в каждом лесу отдельно. При большом количестве доменов эта задача может занять много времени. В Windows Server 2003 Active Directory появилась возможность использовать новый тип доверительных отношений доверие между лесами (forest trusts).

Различают следующие типы доверительных отношений:

Транзитивные доверительные отношения;

Односторонние доверительные отношения;

Доверительные отношения леса;

Доверительные отношения области.

Транзитивные доверительные отношения

Все домены дерева поддерживают транзитивные двухсторонние доверительные отношения с другими доменами в этом дереве. В примере, рассмотренном выше, когда домен comp_1.sources.com создается как дочерний домен корневого домена sources.com, автоматически создаются двухсторонние доверительные отношения между доменами comp_1.sources.com и sources.com. Через доверительные отношения любой пользователь в домене comp_1.sources.com может обращаться к любому ресурсу в домене sources.com, на доступ к которому есть разрешение. Аналогично, если в домене sources.com имеются какие-либо участники безопасности (как в не назначенном корневом домене), им можно давать доступ к ресурсам домена comp_1.sources.com.

В пределах леса доверительные отношения устанавливаются или как родительско-дочерние доверительные отношения, или как доверительные отношения корня дерева (tree root). Примером родительско-дочерних доверительных отношений являются отношения между доменами comp_1.sources.com и sources.com. Доверительные отношения корня дерева - это отношения между двумя деревьями в лесу, например, между sources.com и abc.com.

Все доверительные отношения между доменами леса являются транзитивными. Это означает, что все домены в лесу доверяют друг другу. Если домен sources.com доверяет домену comp_1.sources.com и домен comp_2.sources.com доверяет домену sources.com, то транзитивность указывает на то, что домен comp_2.sources.com также доверяет домену comp_1.sources.com. Поэтому пользователи в домене comp_1.sources.com могут обращаться к ресурсам, имеющимся в домене comp_2.sources.com, и наоборот. Свойство транзитивности доверительных отношений применимо к доверительным отношениям корня дерева. Домен comp_1.sources.com доверяет домену sources.com, и домен sources.com доверяет домену abc.com. Поэтому домен comp_1.sources.com и домен abc.com также имеют транзитивные доверительные отношения друг с другом.

Односторонние доверительные отношения

В дополнение к двухсторонним транзитивным доверительным отношениям, которые устанавливаются при создании нового дочернего домена, между доменами леса могут быть созданы односторонние доверительные отношения. Это делается для того, чтобы разрешить доступ к ресурсам между доменами, которые не состоят в прямых доверительных отношениях. Односторонние доверительные отношения также используются для оптимизации производительности работы между доменами, которые связаны транзитивными доверительными отношениями. Эти односторонние доверительные отношения называются укороченными доверительными отношениями (shortcut trusts). Укороченные доверительные отношения нужны в том случае, когда требуется частый доступ к ресурсам между доменами, которые удаленно связаны через дерево домена или лес. Примером этому является лес sources.com, изображенный на рисунке 2.

Рис.2 Доверительные отношения в лесу sources.com

Если группа безопасности в домене finance.comp_1.sources.com часто обращается к общему ресурсу в домене research.comp_2.sources.com, то при наличии только транзитивных доверительных отношения между доменами пользователи в домене finance.comp_1.sources.com должны подтверждать подлинность в каждом домене дерева, расположенном между ними и доменом, который содержит ресурс. Такая организация работы неэффективна, если часто возникает потребность доступа к этим ресурсам. Укороченные доверительные отношения являются прямыми односторонними доверительными отношениями, которые дадут возможность пользователям в домене finance.comp_1.sources.com эффективно подтверждать подлинность в домене research.comp_2.sources.com без необходимости пересекать все дерево каталога, чтобы туда добраться. На рисунке 3 показаны эти прямые доверительные отношения.

Рис. 3 Прямые доверительные отношения

Если возникает потребность установить такие же доверительные отношения в другом направлении, можно создать прямые доверительные отношения между этими двумя доменами, взаимно изменив их роли. (Такие двойные прямые доверительные отношения кажутся транзитивными отношениями, но эти исключительные доверительные отношения не простираются за пределы этих двух доменов).

Доверительные отношения леса

Доверительные отношения леса являются новой функцией в Windows Server 2003. Они представляют собой двухсторонние транзитивные доверительные отношения между двумя отдельными лесами. С помощью доверительных отношений леса участнику безопасности, принадлежащему одному лесу, можно давать доступ к ресурсам в любом домене другого леса. Кроме того, пользователи могут входить на любой домен обоих лесов, используя одно и то же учетное имя. Доверительные отношения леса не являются транзитивными по отношению к другим лесам. Например, если Forest1 имеет доверительные отношения леса с Forest2, и Forest2 имеет доверительные отношения леса с Forest3, то Forestl не имеет автоматических доверительных отношений леса с Forest3.

Доверительные отношения леса делают возможной только идентификацию между лесами, они не обеспечивают другие функциональные возможности. Например, каждый лес будет иметь уникальный каталог, схему и раздел конфигурации каталога. Информация между этими двумя лесами не копируется, доверительные отношения леса просто делают возможным назначение доступа к ресурсам между лесами.

В некоторых случаях вам потребуется установить доверительные отношения между всеми доменами одного леса и всеми доменами другого леса. Для этого вы можете устанавливать односторонние, не транзитивные доверительные отношения между индивидуальными доменами в двух отдельных лесах.

На рисунке 4 показаны доверительные отношения леса корпорации Sources.

Рис. 4 Доверительные отношения леса корпорации Sources соединяют домены sources.com и NewForest.com, находящиеся в разных лесах.

Доверительные отношения области

Последний тип доверительных отношений — это доверительные отношения области (Realm Trusts). Они устанавливаются между доменом или лесом Windows Server 2003 и касаются Windows-реализации области Kerberos v51. Защита Kerberos основана на открытом стандарте, имеются другие системы сетевой защиты, основанные на протоколе Kerberos. Доверительные отношения области можно создать между любыми Kerberos-областями, которые поддерживают стандарт Kerberos v5. Доверительные отношения области могут быть односторонними или двухсторонними, их можно также сконфигурировать как транзитивные и не транзитивные.

1 протокол Kerberos – основной механизм аутентификации в Active Directory. Впервые разработан инженерами Массачусетского Технологического института (MIT) в конце 80-х годов. Текущая версия Kerberos - это версия 5 (Kerberos v5), которая описана в документе RFC 1510. Является заданным по умолчанию опознавательным протоколом для Active Directory систем Windows 2000, Windows Server 2003. Всякий раз, когда клиент с системой Windows 2000 или более поздней подтверждает свою подлинность в Active Directory, он использует протокол Kerberos.

С уважением, SeaGirl!

Если у Вас возникли проблемы, вопросы или пожелания к статье – милости просим в тему поддержки этой статьи.

|